Tu prêche un converti, je parle de ce danger dès mon intro sur Linux TAILS. Si tu t’intéresse à l’actualité (enfin un peu vieux maintenant) de LUKS tu aura probablement entendu parler du système d’auto destruction ajouté downstream par les développeurs de kali qui permet de réécrire par dessus les en-tête contenant les clés de chiffrement, rendant le disque dur inaccessible même avec le mot de passe.

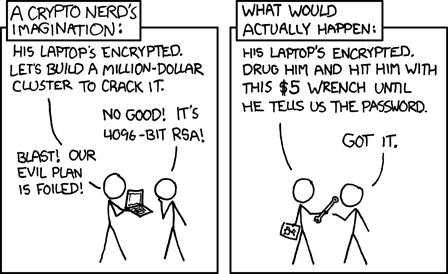

Il y a aussi les systèmes avec déni plausible type truecrypt/veracrypt (je pense faire un article dessus à un moment) mais ça n’empêche pas que si tu te fais torturer pour ta clé tu vas la donner.

Je suis d’accord avec toi sur le danger représenté par la torture pour extraire des informations secrètes par contre je suis un peu perdu sur la solution que tu semble sous entendre… (ou alors je lis des trucs là où il n’y a rien)

La réalité c’est aussi des TPM qui peuvent être intégrés de plein de manières différentes dans un système d’authentification (et là c’est pas torturer quelqu’un qui va lui faire cracher la suite de bits nécessaire au déchiffrement puisque cette suite de bits change à chaque fois), la réalité c’est aussi du hardware construit afin d’être biodégradable, on est pas loin d’un système ou la destruction peut se faire sans avoir besoin de plus d’action qu’appuyer sur un bouton ou ne pas rentrer la bonne séquence de nombres au bon moment, ce pour un prix parfaitement abordable (merci les économies d’échelle).

La réalité c’est aussi des gens comme AlpraKing qui sont dans la natures parce qu’ils ont fait gaffe et qu’ils ont bien couvert leur traces (bon je force un peu le trait, l’OPSEC de ce gars était loin d’être parfaite… Il a eut pas mal de bol aussi).

Après je pense pas qu’il faille juste abandonner et faire le dos rond en disant « oui mais si j’essaie de protéger mes données tout ce que je vais gagner c’est un coup de clé à molette dans les gencives en échange de mes clés de chiffrement ».

Il faut lutter pour avoir des systèmes qui prennent ce genre de chose en compte dès la phase de design et qui placent autant d’importance dans la confidentialité des méta données que dans les données elles même. Mon opinion est qu’un système d’autodestruction facile comme celui sur kali est un progrès. Il est déjà utilisé dans la réalité pour éviter de se faire vider son disque dur à l’aéroport.

Tu peux ne pas croire en ce type de système mais dans ce cas là même si tu devais dire ton mot de passe ça ne changerait rien.

ah et puis le lien sur l’histoire du groupe de pédophiles qui (eux aussi) courent toujours je pense que ceux qui se sont fait attraper ont chanté tout ce qu’ils ont pu (probablement sans que les interrogateurs aient besoin de recourir à de la torture) et pourtant… Le résultat est là.

Bon je m’enflamme un peu j’admet. C’est un sujet qui provoque chez moi un grand enthousiasme (la protection des données, pas la torture hein) et dès que j’entends (ou soupçonne) une pointe de déprime/défaitisme sur ce front là je peux pas m’empêcher de me lancer dans un discours d’encouragement

edit

Tant que j’y suis: @kilyx23 → quelques slides pour te remonter le moral  je vais faire un article dessus d’ici une semaine ou deux (dans la section préparation/isolation des personas)

je vais faire un article dessus d’ici une semaine ou deux (dans la section préparation/isolation des personas)